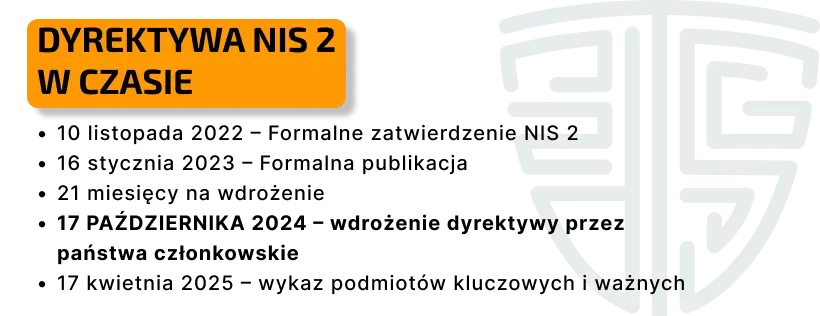

W odpowiedzi na rosnące zagrożenia cybernetyczne oraz konieczność wzmocnienia odporności cyfrowej w Unii Europejskiej, wprowadzona została nowa dyrektywa znana jako NIS 2 (Network and Information Systems Directive 2). Regulacje dotyczące cyberbezpieczeństwa z 2016 roku zostały zaktualizowane dyrektywą NIS2, która weszła w życie w 2023 roku. To uaktualnienie ma na celu modernizację istniejących ram prawnych, aby sprostać wyzwaniom związanym z rosnącą cyfryzacją oraz ewoluującym krajobrazem cyberzagrożeń.

Poprzez rozszerzenie zakresu przepisów dotyczących cyberbezpieczeństwa na nowe sektory i podmioty, dyrektywa NIS 2 znacząco zwiększa odporność oraz zdolność reagowania na incydenty zarówno podmiotów publicznych, jak i prywatnych, właściwych organów, a także całej Unii Europejskiej. Uaktualnienie to ma na celu zastąpienie i poszerzenie zakresu poprzedniej dyrektywy NIS, która została uznana za niewystarczającą w obliczu coraz bardziej zaawansowanych i skomplikowanych ataków cybernetycznych.

Zmiany wprowadzone przez dyrektywę NIS 2: Kompleksowe wzmocnienie cyberbezpieczeństwa w UE

Wprowadzenie dyrektywy NIS 2 stanowi istotny krok naprzód w regulacjach dotyczących cyberbezpieczeństwa w Unii Europejskiej. Głównym celem tej nowelizacji jest znaczące rozszerzenie zakresu podmiotów objętych przepisami, co oznacza, że nie tylko kluczowe sektory, ale również więcej średnich i dużych przedsiębiorstw znajdzie się pod ścisłym nadzorem prawnym. To rozszerzenie obejmuje teraz również mniejsze firmy o wysokim ryzyku bezpieczeństwa, które również zostają zobowiązane do przestrzegania nowych regulacji.

Dyrektywa NIS 2 wprowadza szczegółowe podziały na sektory "istotne" i "kluczowe". Pierwsza grupa, obejmująca takie sektory jak usługi pocztowe, kurierskie, gospodarka odpadami, produkcja, przetwarzanie oraz dystrybucja chemikaliów czy żywności, została rozszerzona o dodatkowe branże kluczowe dla społecznego i gospodarczego funkcjonowania.

Natomiast sektory kluczowe, które obejmują energetykę, transport, bankowość, infrastrukturę rynków finansowych, opiekę zdrowotną czy zarządzanie usługami ICT, są teraz postrzegane jako krytyczne dla stabilności i bezpieczeństwa państw członkowskich.

Wzmożone wymagania bezpieczeństwa

Podstawowym elementem dyrektywy NIS 2 jest wprowadzenie minimalnych podstawowych zabezpieczeń, które każda firma musi wdrożyć. Te wymogi obejmują zarządzanie incydentami, opracowanie polityk analizy ryzyka, zabezpieczanie zarządzania zasobami, a także stosowanie uwierzytelniania wieloskładnikowego. Co więcej, dyrektywa nakłada na firmy obowiązek zajmowania się bezpieczeństwem w całym łańcuchu dostaw, co obejmuje ryzyka związane z relacjami z dostawcami.

Ściślejszy nadzór i sankcje

Zmienione przepisy zwiększają uprawnienia organów krajowych do rygorystycznego nadzoru i egzekwowania przestrzegania przepisów. Nowa dyrektywa zrównuje także systemy kar i wymogi sprawozdawcze we wszystkich państwach członkowskich. Firmy, które nie dostosują się do nowych regulacji, mogą być narażone na wysokie kary finansowe, sięgające do 10 milionów euro lub 2% całkowitego rocznego obrotu globalnego dla podmiotów kluczowych oraz do 7 milionów euro lub 1,4% dla podmiotów istotnych.

Dyrektywa NIS 2 jest także zaprojektowana, aby być spójna z innymi unijnymi regulacjami, takimi jak rozporządzenie DORA, które koncentruje się na zarządzaniu ryzykiem i wzmacnianiu cyberbezpieczeństwa w sektorze finansowym.

Te przepisy mają za zadanie nie tylko zwiększyć poziom bezpieczeństwa cybernetycznego w kluczowych sektorach gospodarki, ale również zharmonizować praktyki i standardy w całej Unii, zwiększając tym samym ogólną odporność na cyfrowe zagrożenia.

Raportowanie incydentów w czasie rzeczywistym

Nowa dyrektywa nakłada na organizacje obowiązek szybkiego raportowania incydentów bezpieczeństwa. To oznacza, że firmy będą musiały zaimplementować odpowiednie systemy i procedury, które umożliwią im efektywne identyfikowanie i raportowanie zagrożeń. Celem jest zapewnienie, że odpowiednie organy krajowe i europejskie będą mogły szybko reagować i minimalizować potencjalne szkody.

LINIA CZASU INCYDENTU

Nowe wymogi i obowiązki z Dyrektywy NIS 2

Wśród nowych wymagań, jakie stawia przed organizacjami dyrektywa NIS 2, znajdują się m.in. obowiązek przeprowadzania regularnych audytów bezpieczeństwa, implementacja odpowiednich środków technicznych i organizacyjnych oraz konieczność prowadzenia ciągłej analizy zagrożeń cybernetycznych. Ponadto, dyrektywa nakłada obowiązki edukacyjne, mające na celu podniesienie świadomości i kompetencji pracowników w zakresie cyberbezpieczeństwa.

Minimalne wymagania dyrektywy NIS 2

Dyrektywa określa również minimalne standardy, które muszą być spełnione przez organizacje w celu zapewnienia odpowiedniego poziomu bezpieczeństwa. Są to przede wszystkim zaawansowane technologie bezpieczeństwa, regularne szkolenia pracowników oraz rozwinięte strategie zarządzania ryzykiem.

- Oceny ryzyka i polityki bezpieczeństwa dla systemów informatycznych

- Zasady i procedury dotyczące korzystania z kryptografii

- Bezpieczeństwo związane z zakupem systemów oraz ich rozwojem i obsługą. Oznacza to posiadanie zasad obsługi i zgłaszania luk w zabezpieczeniach.

- Procedury bezpieczeństwa dla pracowników mających dostęp do wrażliwych lub ważnych danych, w tym zasady dostępu do danych. Dotknięte organizacje muszą również mieć przegląd wszystkich istotnych zasobów i zapewnić ich właściwe wykorzystanie i obsługę.

- Korzystanie z uwierzytelniania wieloskładnikowego, rozwiązań ciągłego uwierzytelniania, szyfrowania głosu, wideo i tekstu oraz szyfrowanej wewnętrznej komunikacji awaryjnej, w stosownych przypadkach.

Proces wdrażania dyrektywy NIS 2 w Polsce: Czego należy oczekiwać?

Chociaż szczegółowe regulacje wynikające z dyrektywy NIS 2 zostaną dokładnie określone w polskim prawodawstwie dopiero po jej formalnym wdrożeniu, można przewidywać kluczowe obszary, które zostaną przez to uregulowane. Proces implementacji dyrektywy w Polsce, podobnie jak w innych krajach Unii Europejskiej, wymaga przeprowadzenia szeregu działań prawnych i organizacyjnych, które dostosują krajowe przepisy do nowych wymogów unijnych.

Wdrożenie dyrektywy NIS 2

Proces wdrożenia dyrektywy NIS 2 w Polsce rozpocznie się od analizy obecnie obowiązujących regulacji i ich porównania z wymogami dyrektywy. Następnie, na tej podstawie, zostaną przygotowane odpowiednie projekty ustaw i rozporządzeń, które zaktualizują polskie prawo o nowe wymogi. Ważnym elementem tego procesu będzie szeroka konsultacja społeczna oraz dialog z przedstawicielami sektorów kluczowych i istotnych, których dotyczą nowe regulacje.

Zmiany prawne zwiększą odporność krajowej infrastruktury krytycznej oraz przedsiębiorstw na cyberataki, wprowadzając jednocześnie bardziej rygorystyczne procedury reagowania na incydenty i zarządzania ryzykiem cybernetycznym. Firma działająca w Polsce będzie musiała stosować się do nowych, bardziej wymagających standardów bezpieczeństwa.

Wykładnia prawna i adaptacja

Należy spodziewać się, że proces wdrażania dyrektywy NIS 2 wiązać się będzie z okresem przejściowym, podczas którego przedsiębiorstwa będą mogły dostosować swoje systemy i procedury do nowych wymagań. Polskie organy regulacyjne prawdopodobnie będą również prowadzić kampanie edukacyjne skierowane do firm, aby ułatwić im zrozumienie i stosowanie nowych przepisów.

Bosch i NIS 2: Gwarancja Bezpieczeństwa Systemów Wizyjnych

W dobie rosnącej cyfryzacji i integracji systemów wizyjnych z Internetem Rzeczy (IoT), zapewnienie bezpieczeństwa danych staje się priorytetem na równi z ochroną ludzi i mienia. Systemy dozoru wizyjnego przestały być zamkniętymi rozwiązaniami, skupiającymi się jedynie na gromadzeniu, nagrywaniu i oglądaniu obrazów. Dziś, kamery są inteligentnymi czujnikami, zbierającymi ogromne ilości danych, które są narażone na ataki cyberprzestępców. Firma Bosch, lider w dziedzinie technologii bezpieczeństwa, nie tylko dostosowuje swoje produkty do wymogów dyrektywy NIS 2, ale także wyznacza standardy w zakresie cyberbezpieczeństwa.

Bosch wdraża kompleksowe podejście do cyberbezpieczeństwa, obejmujące wszystkie elementy infrastruktury wideomonitoringu – od kamer, przez urządzenia pamięci masowej, po oprogramowanie do zarządzania wideo. Kluczowym elementem tego podejścia jest wbudowany moduł bezpieczeństwa Trusted Platform Module (TPM), który bezpiecznie przechowuje certyfikaty i klucze niezbędne do uwierzytelniania i szyfrowania danych.

Certyfikaty i Standardy: Potwierdzenie Najwyższej Jakości

Kamery Bosch uzyskały certyfikat zgodności ze standardami cyberbezpieczeństwa UL 2900-2-3 poziom 2 oraz certyfikat zgodności IEC 62443-4-1, co jest dowodem na najwyższy poziom zabezpieczeń. Certyfikaty te potwierdzają, że produkty Bosch przechodzą rygorystyczne testy penetracyjne i spełniają najwyższe standardy bezpieczeństwa.

Certyfikat UL 2900-2-3:

Ten certyfikat jest wyrazem najwyższego uznania dla należytej staranności w zakresie cyberbezpieczeństwa, potwierdzając, że produkty Bosch są bezpieczne zgodnie z nowoczesnymi standardami.

„Certyfikat zgodności z serią norm UL 2900 jest najwyższym uznaniem dla należytej staranności w zakresie cyberbezpieczeństwa i pomaga wykazać, że produkt jest bezpieczny zgodnie z nowoczesnymi standardami”. - UL Cybersecurity Assurance Program (UL CAP)”

Certyfikat IEC 62443-4-1:

Część 4-1 normy IEC 62443 definiuje, jak bezpiecznie projektować i rozwijać nowoczesne produkty. Certyfikat IEC 62443-4-1 potwierdza, że firma Bosch od samego początku procesu rozwoju produktu wdraża bezpieczną metodologię projektowania. Obejmuje ona pełne zarządzanie cyklem życia produktu i zabezpieczeń, a także zarządzanie poprawkami (patchowanie). Certyfikat ten jest dowodem na zdolność firmy Bosch do identyfikowania podatności (luk w zabezpieczeniach) i skutecznego reagowania na nie. Bosch współpracuje z użytkownikami swoich produktów, aby minimalizować ryzyko wykorzystania tych podatności, zapewniając tym samym najwyższy poziom bezpieczeństwa i niezawodności systemów wizyjnych.

10 Wiodących Środków Bezpieczeństwa Danych Bosch

Bosch maksymalizuje bezpieczeństwo danych za pomocą szeregu zaawansowanych technologii i procedur:

- Bezpieczny Element TPM: Klucze 4096-bitowe zapewniające najwyższy poziom bezpieczeństwa.

- Wbudowana Zapora Logowania: Minimalizacja ryzyka blokad i ataków DDOS.

- Egzekwowanie Hasła: Wymóg ustawienia hasła przed połączeniem.

- Minimum TLS 1.2: Wysoki poziom bezpieczeństwa dzięki protokołowi TLS 1.2.

- Simple Certificate Enrollment Protocol (SCEP): Upraszczanie zarządzania certyfikatami.

- Uszczelnienie Oprogramowania: Alarmy w przypadku nieautoryzowanych zmian w konfiguracji.

- Szyfrowane Oprogramowanie Układowe: Ochrona przed złośliwym oprogramowaniem.

- Sprawdzanie Oprogramowania Układowego z Chmury: Aktualizacja w czasie rzeczywistym.

- Wygaszanie Sesji: Zarządzanie czasem pozostawienia sesji konfiguracyjnej bez nadzoru.

- Domyślnie Bezpieczne: Zamknięte porty dopóki nie zostaną otwarte przez użytkownika.

W celu zapewnienia najwyższego poziomu bezpieczeństwa, Bosch utworzył również globalny zespół reagowania na incydenty dotyczące bezpieczeństwa produktów (Product Security Incident Response Team, PSIRT). Zespół ten jest głównym punktem kontaktu dla specjalistów zewnętrznych, partnerów i klientów, umożliwiając zgłaszanie wszelkich problemów z bezpieczeństwem produktów.

Satel – bezpieczeństwo, jako istotny element twojej firmy

SATEL oferuje systemy alarmowe zgodne z normą EN 50131-1 Grade 3, co oznacza, że są one przeznaczone do ochrony obiektów o średnim i wysokim stopniu ryzyka. Grade 3 to miara odporności systemów alarmowych na działania intruzów, którzy posiadają dobrą wiedzę na temat systemów zabezpieczeń i specjalistyczne narzędzia do ich rozbrajania.

Wymagania Grade 3:

Odporność na zaawansowane ataki: Systemy spełniające kryteria Grade 3 są zaprojektowane tak, aby stawiać opór intruzom z dużą wiedzą i umiejętnościami.

Regularny serwis: Wymagane są dwie wizyty serwisowe rocznie lub jedna wizyta i jedno zdalne sprawdzenie systemu.

Czas czuwania alarmu: Typ A (zasilanie sieciowe + ładowalne akumulatory) - 24h; Typ B (zasilanie sieciowe + baterie) – 120h

Liczba dostępności kodów: 10 000 000

Okresy dozoru łączności bezprzewodowej: 100 s

Centrale serii INTEGRA Plus są flagowymi produktami SATEL, które doskonale sprawdzają się w tworzeniu zaawansowanych systemów alarmowych. Dzięki pełnej zgodności z wymogami EN 50131-1 Grade 3, centrale te zapewniają niezawodne zabezpieczenia w różnych obiektach, takich jak biurowce, muzea, sklepy jubilerskie, elektrownie, banki, czy stacje transformatorowe.

Manipulatory SATEL, takie jak INT-TSI, INT-TSG2, INT-KLCD, czy INT-SCR, zapewniają użytkownikom łatwą i intuicyjną obsługę systemów alarmowych. Wyposażone w pojemnościowe ekrany dotykowe i interfejsy graficzne, manipulatory te umożliwiają personalizację funkcjonalności i wyglądu, dostosowując się do potrzeb użytkownika. Dodatkowo, manipulatory te są zabezpieczone przed sabotażem, co zapewnia dodatkową warstwę ochrony.

Czujki SATEL, takie jak OPAL Pro, AGATE, SLIM-PIR-PRO oraz SLIM-DUAL-PRO, są wyposażone w podwójną ochronę sabotażową i aktywny antymasking IR. Dzięki tym funkcjom, czujki te mogą natychmiast wykrywać próby unieszkodliwienia urządzeń i przekazywać informacje do centrali alarmowej, co pozwala na szybką reakcję na zagrożenia.

Roger – NIS 2 w rozwiązaniach kontroli dostępu oraz w systemach do monitorowania i wizualizacji bezpieczeństwa

Roger, lider w dziedzinie systemów kontroli dostępu i monitorowania zagrożeń, dostosował swoje rozwiązania do wymagań dyrektywy NIS2. Choć NIS2 nie odnosi się bezpośrednio do systemów kontroli dostępu (KD) ani do systemów monitorowania i wizualizacji (SMS), zgodnie z paragrafem 79 dotyczącym zarządzania bezpieczeństwem, uwzględnia zagrożenia takie jak kradzież, pożar oraz nieautoryzowany dostęp fizyczny do infrastruktury IT.

System kontroli dostępu RACS 5 oferowany przez Roger spełnia wymogi normy PN-EN 60839-11, która definiuje cztery poziomy zabezpieczenia (tzw. grade). RACS 5 spełnia wymogi dla wszystkich tych poziomów, w tym najwyższego, czwartego stopnia. System ten zapewnia również zaawansowane funkcje w zakresie cyberbezpieczeństwa, takie jak:

- Obsługa kart zbliżeniowych w technologii MIFARE® DESFire®, z danymi szyfrowanymi za pomocą niezłamanego dotychczas systemu szyfrowania.

- Szyfrowanie we wszystkich kanałach komunikacyjnych systemu (m.in. AES128CBC, TLS 1.2).

- Wielopoziomowa kontrola dostępu do oprogramowania zarządzającego przez operatorów.

System monitorowania i wizualizacji VISO SMS od Roger również jest odpowiedni dla podmiotów kluczowych i istotnych, pozwalając na spełnienie wymogów dyrektywy NIS2 w zakresie zwiększania poziomu zabezpieczeń systemów informatycznych. Szczególnie ważne jest to w kontekście fizycznej ochrony infrastruktury krytycznej i monitorowania potencjalnych zagrożeń.

Roger, dzięki swoim zaawansowanym technologiom, wspiera firmy w spełnianiu wymagań dyrektywy NIS2, zapewniając zgodność z nowymi przepisami i podnosząc ogólny poziom bezpieczeństwa infrastruktury IT. Dzięki tym rozwiązaniom przedsiębiorstwa mogą skutecznie chronić swoje zasoby przed cyberzagrożeniami i zabezpieczać się przed potencjalnymi atakami.